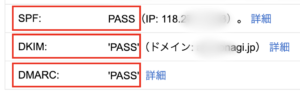

S/MIME(Secure/Multipurpose Internet Mail Extensions)は、電子メールの暗号化とデジタル署名を行うための標準です。PostfixにS/MIMEを導入することで、以下のようなセキュリティ上の利点が得られます。

- メッセージの機密性: S/MIMEを使用すると、メールメッセージの内容を暗号化できるため、悪意のある第三者がその内容を読み取ることができません。

- メッセージの完全性: 送信者がメールにデジタル署名を付けることができるため、受信者はメッセージが途中で改ざんされていないことを確認できます。

- 送信者の認証: デジタル署名を用いることで、受信者はメールが本当に主張している送信者から来たものであることを確認できます。

ただし、S/MIMEの導入や維持にはいくつかの課題があります。

- ユーザーは個々にデジタル証明書を取得し、管理する必要があります。

- 証明書の有効期限が切れると更新が必要です。

- メールクライアントがS/MIMEをサポートしている必要があります。

したがって、PostfixにS/MIMEを導入するかどうかは、組織のセキュリティ要件やリソース、ユーザーの技術レベルなどを考慮して判断する必要があります。セキュリティ上の利点が上記の課題よりも重要であると判断される場合、S/MIMEを導入することが適切です。

前提条件

すでに、Postfixの導入が完了している前提です。

必要なパッケージのインストール

GNUPGとGpgMEがインストールしてください。

sudo yum install gnupg2 gpgme-develS/MIME用の鍵ペア生成

次に、各ユーザーに対してS/MIME用の鍵ペア(公開鍵と秘密鍵)を生成します。

1・ユーザーのホームディレクトリに .gnupg フォルダを作成します。

mkdir ~/.gnupg2・次のコマンドを実行して、S/MIME証明書を生成します。対話形式で情報を入力する必要があります。

gpgsm --gen-key3・鍵ペアが生成されたら、公開鍵をエクスポートします。

gpgsm --armor --export YOUR_USER_EMAIL > public_key.gpg4・最後に、秘密鍵をエクスポートします。

gpgsm --armor --export-secret-key YOUR_USER_EMAIL > private_key.gpgここで YOUR_USER_EMAIL はユーザーのメールアドレスです。

S/MIME証明書の配布

生成した公開鍵(public_key.gpg)をメールで送信し、受信者にインストールしてもらう必要があります。 受信者はこの公開鍵を使用して、送信者宛てに暗号化されたメールを送信できるようになります。

また、受信者から公開鍵を受け取り、それを自分のキーリングにインポートする必要があります。受信者から送られてきた公開鍵ファイル(recipient_public_key.gpg)をインポートするには、以下のコマンドを実行します。

gpgsm --import recipient_public_key.gpgこれでS/MIMEを導入する準備が整いました。メールクライアント(Thunderbird、Outlookなど)でS/MIMEを有効にし、メールの署名および暗号化に使用される証明書や鍵を指定してください。具体的な手順は、使用しているメールクライアントのドキュメントを参照してください。